Как reCAPTCHA оказалась на службе у преступников

В нескончаемой битве между кибербезопасностью и киберпреступностью хакеры продолжают находить новые способы осуществления своих фишинговых атак...

Когда капча на стороне аферистов

Система reCAPTCHA, представляющая один из продуктов Google, в последнее время стала использоваться преступниками для целей, прямо противоположных первоначальному назначению программы.

А именно, исследователи Barracuda Networks стали чаще фиксировать фишинговые атаки на учетные данные электронной почты, использующиеся с помощью платформы reCaptcha, а также блокировку доступа сервисов сканирования URL-адресов к контенту фишинговых страниц.

Получается, как это не парадоксально, reCaptcha часто защищает вредоносный контент от других систем безопасности.

Удачная маскировка фишинга и фиаско антивирусов

При этом reCaptcha выполняла именно ту задачу, для которой ее разрабатывали: она пропускала пользователей на сайты, которые впоследствии оказывались фишинговыми, но в то же время легко и эффективно блокировала автоматизированные сканеры различных антивирусных программ и браузеров, для которых такое действие оказалось внезапной проблемой.

В последние недели исследователи Barracuda фиксировали множество фишинговых атак на учетные данные электронной почты с использованием reCaptcha для ссылок в письмах.

Например, в одном случае была зафиксирована фишинговая атака, в ходе которой мошенники, использующие такую технику, отправили около 128 000 электронных писем как компаниям, так и сотрудникам.

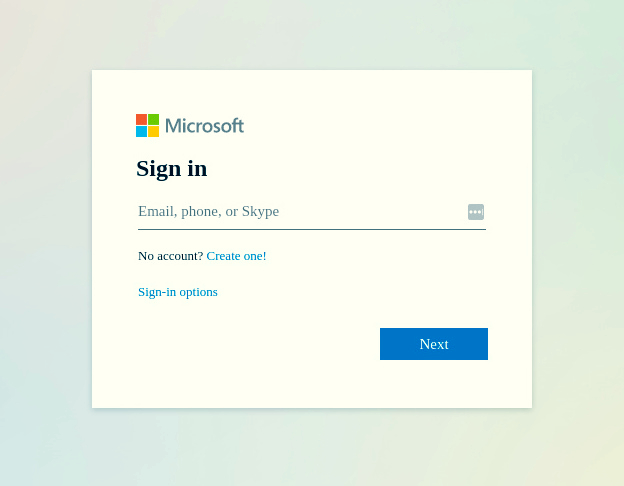

А за защитой reCAPTCHA на самом деле скрывались фейковые страницы авторизации для входа в систему Microsoft, с помощью которых злоумышленники хотели получить доступ к данным учетных записей сотрудников.

Как это работает

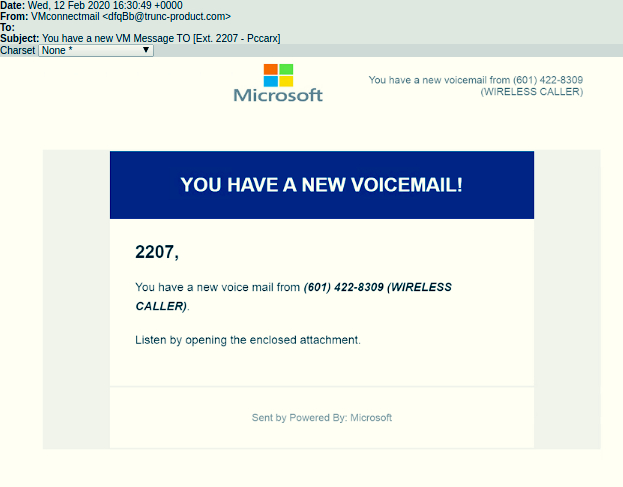

В фишинговых письмах, используемых в этой атаке, как в образце, показанном ниже, утверждается, что пользователь получил сообщение голосовой почты.

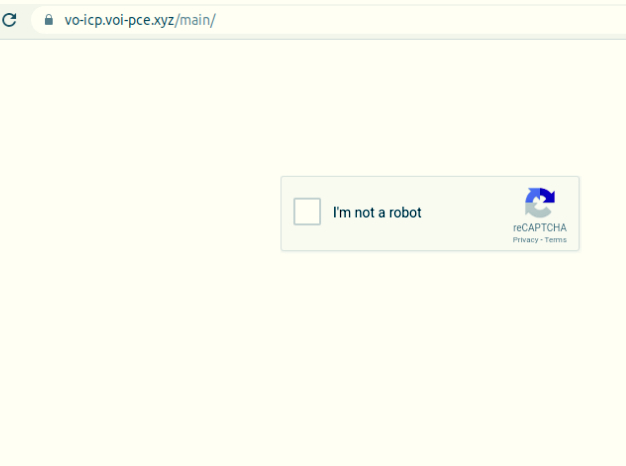

Электронные письма содержат вложение в формате HTML, которое перенаправляет на страницу с сервисом reCaptcha. Страница не содержит ничего, кроме визуально привычной reCaptcha, поэтому маловероятно, что у пользователя это вызовет подозрение.

Как только пользователь решает задачу reCaptcha, он перенаправляется на фишинговую страницу, которая внешне выглядит как обычная страница входа в систему Microsoft.

Неясно, насколько порой внешний вид страницы соответствует обычному почтовому серверу пользователя, но возможно, что с помощью некоторой элементарной разведки злоумышленник сможет найти такую информацию, чтобы сделать фишинговую страницу еще более убедительной.

Злоумышленники предпочитают API

В то время как некоторые злоумышленники просто подделывают страницу reCaptcha, использование фактического API reCaptcha становится все более распространенным. Этот подход, несомненно, более эффективен для блокировки автоматических сканеров, потому что фейковую страницу reCaptcha можно легко обойти программным путем.

Вероятно, именно поэтому исследователи Barracuda отмечают небольшое количество поддельных страниц reCaptcha. В примерах, рассмотренных для этого отчета, было обнаружено только одно электронное письмо с фейковым ящиком reCaptcha, по сравнению с более чем 100 000 электронных писем, использующих настоящий API.

Доверяй, но проверяй!

Серьезность ситуации заключается в том, что большинство пользователей всецело полагается на систему капчи Google, считая ее примером защиты от различных хакерских атак: доказывая reCaptcha, что они не являются роботами, они и не подозревают, что она сама может нести опасность.

Доверие веб-сайту, который находится под защитой reCAPTCHA, а на деле является фишинговым, может обернуться обманом пользователей, к чьим данным, в результате, злоумышленники могут легко и непринужденно получить доступ.

А это еще раз доказывает, что следует быть осторожным с любой it-технологией и не полагаться слепо на ее меры безопасности.

Как защититься от этой угрозы

1. Самый важный шаг в защите от злонамеренного использования reCaptcha - информировать пользователей об угрозе, чтобы они знали, что нужно быть осторожными, а не считать, что reCaptcha априори безопасна.

Пользователи должны внимательно следить за тем, когда сталкиваются с reCaptcha, особенно в неожиданных местах, где в прошлом этот сервис не встречался.

2. Как и в случае любого фишинга на основе электронной почты, проверка на наличие подозрительных отправителей, URL-адресов и вложений поможет пользователям обнаружить эту атаку до того, как они дойдут до reCaptcha.

Обучение пользователей вопросам безопасности и основам распознавания фишинговых атак и сообщениях о них, поможет защититься от такого типа киберугроз.

3. Хотя этот трюк с reCaptcha усложняет автоматизированный анализ URL-адресов, само письмо по-прежнему является предметом фишинговой атаки и может быть обнаружено какими-либо решениями по защите электронной почты.

В конечном счете, ни одно решение по обеспечению безопасности не сможет обеспечить 100% гарантию, и способность пользователей обнаруживать подозрительные электронные письма и веб-сайты является ключевым фактором в борьбе с киберугрозами.